Por qué es importante la seguridad del ciclo de vida de los dispositivos

A medida que más industrias, desde la logística y la fabricación hasta el comercio minorista y la atención médica, adoptan un número cada vez mayor de computadoras móviles empresariales (EMC), las organizaciones se enfrentan a superficies de ataque cada vez mayores, no por los propios dispositivos, sino por las brechas en la seguridad y la falta de gestión adecuada del ciclo de vida. Por lo tanto, es más importante que nunca contar con una defensa digital sólida.

Una postura de seguridad sólida requiere un enfoque holístico que tenga en cuenta la multitud de amenazas potenciales y superficies de ataque. Es fundamental que esta defensa integre la seguridad del ciclo de vida de los dispositivos. Esto significa aplicar procesos y herramientas a lo largo de todo el recorrido de un EMC, desde su adquisición y despliegue hasta su gestión activa y su retirada. Esto es esencial porque va más allá de solucionar los problemas después de que se produzcan y, en su lugar, integra de forma proactiva la seguridad en cada etapa.

Comprender los riesgos y el papel de la seguridad del ciclo de vida de los dispositivos

Debido a los entornos dinámicos y a los datos confidenciales que manejan, los EMC se enfrentan a una variedad de riesgos, entre los que se incluyen el malware, la instalación de aplicaciones no autorizadas, la pérdida física, los ataques de tipo «man-in-the-middle» (MITM) y los riesgos derivados del software obsoleto. Para contrarrestarlos, los operadores necesitan algo más que medidas exhaustivas; deben aplicar la seguridad como un proceso continuo. La seguridad del ciclo de vida de los dispositivos proporciona una base para abordar de forma proactiva las vulnerabilidades en todas las etapas de la vida útil de un EMC.

Para ilustrar la naturaleza integral de la seguridad del ciclo de vida de los dispositivos, el proceso puede comenzar con la selección de dispositivos que hayan sido sometidos a rigurosas pruebas para garantizar que sean seguros por diseño. Después de la implementación, es fundamental mantener un enfoque disciplinado con respecto a los parches de seguridad y la supervisión de vulnerabilidades. Esto no solo contrarresta las amenazas en constante evolución, sino que también ayuda a las organizaciones a cumplir con las regulaciones cambiantes, como HIPAA y CMMC. Al final de su vida útil, el desmantelamiento seguro de los dispositivos evita que los ciberdelincuentes recuperen y roben datos confidenciales. Este enfoque de principio a fin garantiza la protección continua de los datos y reduce significativamente los riesgos y costos a largo plazo asociados con la seguridad de los dispositivos móviles.

Nuestra postura sobre la seguridad móvil

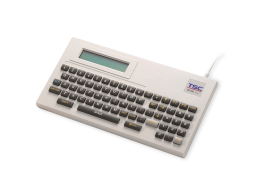

Para proporcionar una defensa digital integral y sólida, nuestros dispositivos y soluciones se diseñan teniendo en cuenta un enfoque de defensa en profundidad, el principio del mínimo privilegio y la gestión del ciclo de vida de los dispositivos. Integramos múltiples capas de protección en el hardware, el sistema operativo y todo el ciclo de vida del dispositivo con nuestro paquete Business Optimizing Solution (BOS™).

Aprovechando décadas de I+D y los conocimientos adquiridos en innumerables casos de uso empresarial, la suite BOS™ proporciona un conjunto completo de herramientas que agilizan la gestión del ciclo de vida de los dispositivos móviles y mejoran la seguridad. Entre ellas se incluyen, entre otras, BOS™ NEST, una plataforma de gestión del ciclo de vida basada en la nube que coordina de forma segura las actualizaciones del sistema operativo, la aplicación de políticas y la corrección de vulnerabilidades en toda la flota de la empresa; BOS™ Kiosk para controlar la ejecución de aplicaciones y gestionar el acceso de los usuarios, proporcionando un espacio de trabajo empresarial seguro y personalizado; y BOS™ SecureCare para ampliar el soporte de actualizaciones del sistema operativo y de seguridad a lo largo del ciclo de vida del dispositivo. Estas herramientas están diseñadas para ayudar a las organizaciones a reducir las complejidades y los costos de TI, cumplir con las normativas de seguridad y maximizar la productividad de los usuarios móviles.

Para saber cómo vamos más allá de la seguridad estándar de los dispositivos y maximizamos todo el ciclo de vida con la suite BOS™, llene el siguiente formulario y descargue nuestro informe técnico sobre seguridad.